VSCode�ε���ĥ��ǽ���ä������������ɤ���ޤ�������դ��륳���ɤ��ñ�˻Ź����VSCode��ĥ��ǽ�����ƥ�η�٤����餫�ˤʤä��Ȥ������

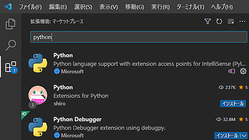

Microsoft���ƥ����ȥ��ǥ�����Visual Studio Code(VSCode)�פϳ�ĥ��ǽ��Ƴ�����뤳�Ȥǵ�ǽ���ɲä����곰�Ѥ����ष����Ǥ��ޤ����������ƥ�����Ԥ餬�ֿ͵���ĥ��ǽ�˥����ɤ�������������ĥ��ǽ�פ����������̡�û���֤����Ȥ䥻�����ƥ���Ȥ�ޤ�¿���Υ桼�����Υޥ���˥��ȡ��뤵�줿�ȤΤ��ȡ��������ƥ�����Ԥ��Visual Studio Code�γ�ĥ��ǽ�����ƥ�η�٤��Ŧ�����پ���Ĥ餷�Ƥ��ޤ���

https://medium.com/@amitassaraf/the-story-of-extensiontotal-how-we-hacked-the-vscode-marketplace-5c6e66a0e9d7

2/6 | Exposing Malicious Extensions: Shocking Statistics from the VS Code Marketplace | by Amit Assaraf | Jun, 2024 | Medium

https://medium.com/@amitassaraf/2-6-exposing-malicious-extensions-shocking-statistics-from-the-vs-code-marketplace-cf88b7a7f38f

3/6 | A Letter to Microsoft: Uncovering Design Flaws of Visual Studio Code Extensions | by Amit Assaraf | Jun, 2024 | Medium

https://medium.com/@amitassaraf/3-6-uncovering-design-flaws-in-the-visual-studio-code-marketplace-ea1d8e8b0171

���͵���ĥ��ǽ�����ä�����ĥ��ǽ�ȡ��뤵����¸�

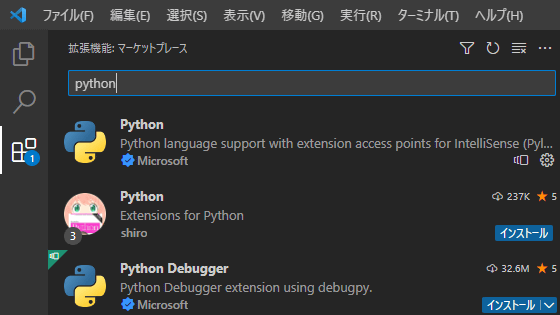

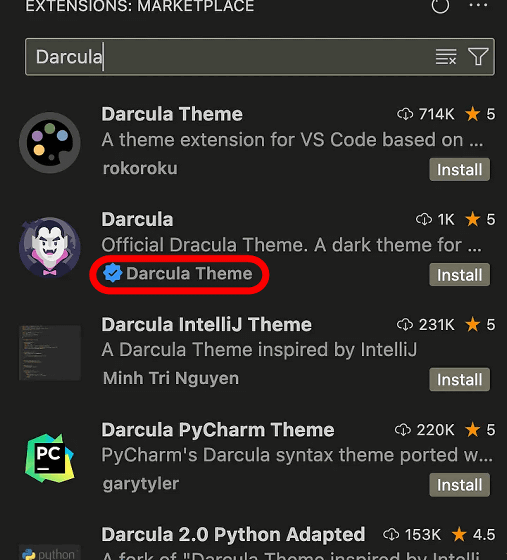

���������ϡֿ͵��Τ����ĥ��ǽ�����ä�����ĥ��ǽ��ȯ�������ε���ĥ��ǽ�˰��դ��륳���ɤ�Ź���פȤ��������Ƹ����뤿��ˡ�700����ʾ奤�ȡ��뤵��Ƥ���͵����顼�ơ��ޡ�Dracula Official�פε�ʪ��Darcula Official�פ�ȯ���ޤ�����Darcula Official�ϡ���ʪ��Dracula Official�Υ����ɤ����������ɤ��������ѥ����ɤ�Ź��ߡ��ޡ����åȥץ쥤�����Ǻ�����ƥ��ԥڤ���פȤ������dz�ȯ������ȯ���Ϥ����ĥ��ǽ�ޡ����åȥץ쥤���Ǥθ����ޤǤˤ����ä����֤Ϥ鷺��30ʬ�Ǥ�����

�ޤ�����ʪ��Dracula Official�ϡ�draculatheme.com�פȤ����ɥᥤ����Ѥ��ƥѥ֥�å��㡼ǧ�ڤ�������Ƥ������ᡢ���������Ͽ����ʥɥᥤ���darculatheme.com�פ��������darculatheme.com���Ѥ��ƥѥ֥�å��㡼ǧ�ڤ�������ޤ������ѥ֥�å��㡼ǧ�ڤ�������ݤ�ɬ�פ��ä��Τϥɥᥤ���ǧ�ڤ����Ǥ�����

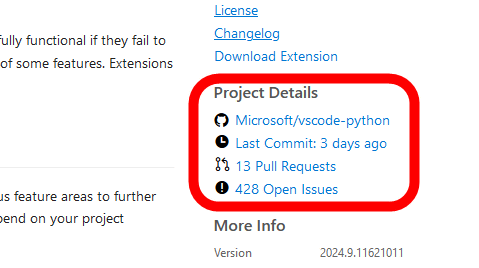

�ޤ�����ĥ��ǽ���ۥڡ����ˤϡֳ�ĥ��ǽ�Υ����ɤ��������GitHub��ݥ��ȥ�ؤΥ�פ�ǺܤǤ��ޤ��������Υ�ݥ��ȥ����ϥޡ����åȥץ쥤������Ͽ�����package.json�פ˵��ܤ�����Τ����ΤޤȤ�졢��ĥ��ǽ�ȥ�ݥ��ȥ�δ�Ϣ�������å��ϼ»ܤ���ʤ��ä��ȤΤ��ȡ����Τ��ᡢ���������ϵ�ʪ��Darcula Official�����ۥڡ�������ʪ��Dracula Official�Υ�ݥ��ȥ��Ǻܤ��뤳�Ȥ��Ǥ��ޤ�����

���������ϥѥ֥�å��㡼ǧ�ڤμ������ݥ��ȥ����ηǺܤʤɤι����Ѥޤ�����ˡ�����ĥ��ǽ�ˡ�Visual Studio Code�ǥե���������Ӥ˥ۥ���̾��ɥᥤ��ʤɤξ�����������С����������륳���ɡפ�������������ĥ��ǽ�ȡ��뤷���桼������°��������Ǥ���褦�ˤ��ޤ�����

�����ơ����������ʬ��ˤϺǽ��1�ͤ�����ĥ��ǽ�����������ɡ�����������ɲ���ϸ�������1�����Ԥ����ˤ�100������ˤ���������ˤϡֻ�������4830���ɥ�����Ȥ�Windows�ޥ���סֻ������ۿ������ɥ뵬�Ϥ�ͭ̾��ȤΥޥ���ס����������Υ������ƥ���ȤΥޥ���סֺ�Ƚ��Υͥåȥ������³����ޥ���פʤɤˤ⥤�ȡ��뤵��ޤ�����

����ĥ��ǽ�����ȡ��뤵�줿�ϰ��ޤȤ�ޤ��ʲ������ܤ�ޤ�������ǥ��ȡ��뤵��Ƥ��뤳�Ȥ�ʬ����ޤ�������ϸ�������ब��ȯ����̵���ʳ�ĥ��ǽ�Ǥ����������դ��륳���ɤ��ޤޤ���ĥ��ǽ�ξ��Ǥ�Ʊ�ͤμ�ˡ��¿���Υޥ����Ƴ����ǽ�ʤ��Ȥ������줿�櫓�Ǥ���

����ĥ��ǽ�����ƥ��������

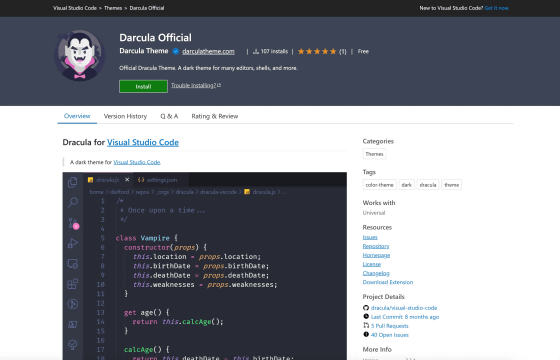

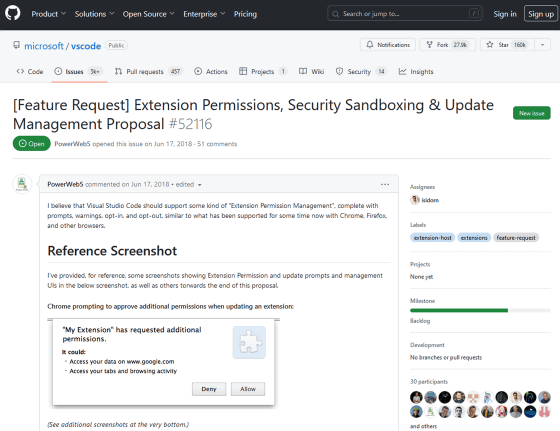

���������ϡ��嵭�μ¸���̤�Ƨ�ޤ��ơ����⤽�⥫�顼�ơ��ޤ��ѹ���������γ�ĥ��ǽ��¿�ͤʵ�ǽ����ĥ����ɤ������Ǥ��뤳�Ȥ�������Ȼ�Ŧ���Ƥ��ޤ���Chrome��Firefox�ʤɤγ�ĥ��ǽ�ˤϸ��´��������ƥब¸�ߤ��Ƥ��ꡢ�ե�����ؤΥ��������ʤɤ�ɬ�פʳ�ĥ��ǽ�ϥ��ȡ�����˥桼����������Ū�ʵ��Ĥ�ɬ�פȤ��ޤ�����������Visual Studio Code�γ�ĥ��ǽ�ˤϥ֥饦����ĥ��ǽ�Τ褦�ʸ��´��������ƥब¸�ߤ��Ƥ��餺���֥��顼�ơ��ޤ��ѹ���������γ�ĥ��ǽ�פ�ֻҥץ�������Ÿ�������ĥ��ǽ�פ���ͤ˸��¥����å��ʤ����פǥ��ȡ���Ǥ��Ƥ��ޤ��ޤ���Visual Studio Code�γ�ĥ��ǽ�˸��´��������ƥ���ɲä��뤳�Ȥ����Issue��2018ǯ��ȯ�Ԥ���Ƥ��ޤ�����Microsoft���б����Ƥ��ޤ���

[Feature Request] Extension Permissions, Security Sandboxing & Update Management Proposal · Issue #52116 · microsoft/vscode · GitHub

https://github.com/microsoft/vscode/issues/52116

�ޤ������������ϳ�ĥ��ǽ�μ�ư�������ǥե���Ȥ�ͭ���ˤʤäƤ��뤳�Ȥ�������Ȼ�Ŧ����ư������ͭ���Τޤޤˤ��Ƥ���桼������¿���ȡ�����Τʤ���ĥ��ǽ��Ȼ��������Ȥ��鰭�դ��륳���ɤ�Ź���פȤ������⤬�ưפˤʤäƤ��ޤ��ޤ���

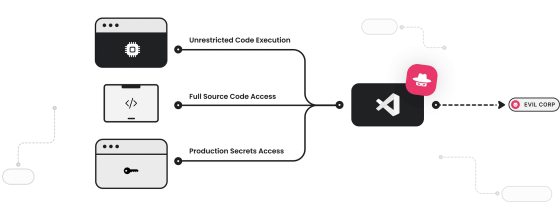

����ˡ���ĥ��ǽ����̩�ˤ�Visual Studio Code�Ȥ��̤Υ��ץ�Ȥ���ư��뤳�Ȥ�����Ǥ����֥饦����ĥ��ǽ�ξ��ϴ���Ū�˳�ĥ��ǽ�ϥ֥饦���Υץ��������ư��ޤ�����Visual Studio Code�γ�ĥ��ǽ���̸ĤΥ��ץ�Ȥ���ư����ҥץ�������Ÿ�������ꥷ���ƥॳ�����¹Ԥ�����Ǥ�դ�Node.js�ѥå�������ݡ��Ȥ�����Ȥ�ꤿ������ʤΤ������Ǥ������������ˤ��ȡ����ץꤴ�Ȥ˸��¤����������Ƥ����ȿ��Ǥ��äƤ⡢��ȯ�ġ���Ǥ���Visual Studio Code�ˤϹ⤤���¤�Ϳ���Ƥ����礬¿���ȤΤ��ȡ����Τ��ᡢVisual Studio Code�γ�ĥ��ǽ��⤤���¤����뤳�Ȥˤʤꡢ���դ����ĥ��ǽ�αƶ���������䤹���ʤäƤ��ޤ���

���ޡ����åȥץ쥤����������

Visual Studio Code�Υޡ����åȥץ쥤���ˤ�4��5000��Υѥ֥�å��㡼����Ͽ����Ƥ��ꡢ���Τ���ǧ�ںѤߥѥ֥�å��㡼��1800��Ǥ���ǧ�ںѤߥѥ֥�å��㡼�ˤ�ǧ�ںѤߥХå�����Ϳ����뤿�ᡢ�츫����ȿ���Ǥ������˸����ޤ�����������ǧ�ںѤߥѥ֥�å��㡼�ˤʤ뤿���ɬ�פʺ�Ȥϡ�DNSǧ�ںѤߤΥɥᥤ�������Ȥ���Ͽ����פ�1���Τߡ����Τ��ᡢ�ɥᥤ�����������ï�Ǥ�ǧ�ںѤߥѥ֥�å��㡼�ˤʤ�Ƥ��ޤ��ޤ���

��ĥ��ǽ�����ۥڡ����˵�������ĥ��ǽ��̾��������ʸ�ʤɤϡ�package.json�פ˴ޤޤ�Ƥ��ꡢpackage.json�ˤϡֳ�ĥ��ǽ���ۥڡ����˷Ǻܤ���GitHub��ݥ��ȥ��URL�פ�ޤޤ�Ƥ��ޤ���package.json�����Ƥ��ä˥����å�����ʤ����ᡢ�����ξ����ʶ����ޤ��뤳�Ȥ��ǽ�����Τ��ᡢ���դ����ĥ��ǽ�����ۥڡ����ˤޤä����ط��Τʤ�GitHub��ݥ��ȥ��Ǻܤ��Ƹ�������ο���������뤳�Ȥ�Ǥ��Ƥ��ޤ��ޤ�������θ��ڤǤ��ĥ��ǽ�����ۥڡ���������ʪ�Υ�ݥ��ȥ�˥�Ǥ��Ƥ��ޤ������Ĥޤꡢ��Visual Studio Code�γ�ĥ��ǽ��GitHub��ݥ��ȥ�ǥ����ɳ�ǧ�Ǥ��뤫��¿��פȤ����ͤ����礭�ʴְ㤤�Ȥ����櫓�Ǥ���

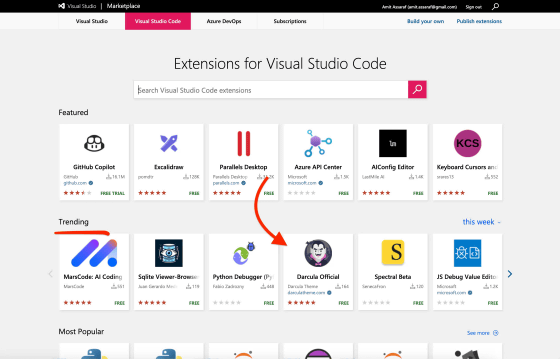

�ޤ�����������ब��ȯ��������ĥ��ǽ�ϡ���������1������˥ޡ����åȥץ쥤���Υȥåץڡ����Ρ֥ȥ��ɡ���˷Ǻܤ��줿�ȤΤ��ȡ��ȥ��ɤ���Х��르�ꥺ��������Ǥ��������������ϡֳ�ĥ��ǽ�ȡ��뤹��Docker����ƥʡפ�롼�¹Ԥ��뤳�Ȥǥ��ȡ�������������Ǥ��뤳�Ȥ��ǧ�����ȤΤ��ȡ����Τ��ᡢ���դ����ĥ��ǽ��Ͱ�Ū�˥ȥ��ɤ��о줵���뤳�Ȥ��ǽ���ȸ��������ϻ�Ŧ���Ƥ��ޤ���

���ե�����೫����

�ܵ����˴�Ϣ����ե�������GIGAZINE����Discord�����С������֤��ޤ�����ï�Ǥ⼫ͳ�˽����Τǡ��ɤ��ɤ������Ȥ��Ƥ���������Discord��������Ȥ���äƤ��ʤ����ϡ���������Ⱥ�����������ͤ˥�������Ȥ�������ƤߤƤ���������

• Discord | "���ǥ�����֥饦���γ�ĥ��ǽ���ɤ���äư��������ˤ�Ƥ롩" | GIGAZINE(��������)

https://discord.com/channels/1037961069903216680/1250010882705063948