iPhoneで悪意のあるファイルを受信するだけで任意のコードが実行されてしまうエクスプロイト「BLASTPASS」が発見される、悪名高いスパイウェアの配布にも活用されているとしてAppleがソフトウェアアップデートを配信済み

トロント大学のセキュリティ研究室であるThe Citizen Labが、iPhoneのゼロクリック・ゼロデイエクスプロイトチェーン「BLASTPASS」の存在を明らかにしました。NSO Groupが開発し、要人やジャーナリストの監視に使われたことでも知られるiPhone向けスパイウェア「Pegasus」を配布するためにも悪用されたとされています。

BLASTPASS: NSO Group iPhone Zero-Click, Zero-Day Exploit Captured in the Wild - The Citizen Lab

2023年8月の第5週、The Citizen Labは海外に拠点を持つ市民社会組織に雇用されている人物のデバイスを分析していたところ、NSO GroupのPegasusを配布するために悪用されているiPhoneのゼロクリック脆弱性を発見しました。

この脆弱性を悪用したエクスプロイトチェーンは「BLASTPASS」と名づけられています。BLASTPASSは標的のiPhoneを「ユーザーの介入なし」で侵害する可能性があり、記事作成時点で最新バージョンのiOS 16.6をインストールしていても影響を受ける可能性があります。

The Citizen LabはBLASTPASSに利用されている脆弱性を特定し、調査結果をAppleに開示済み。AppleはBLASTPASSに関連する2つの脆弱性を「CVE-2023-41064」および「CVE-2023-41061」として特定しています。

Appleによると、脆弱性の「CVE-2023-41064」はThe Citizen Labから提供された情報をベースに特定されたものだそうです。この脆弱性の影響を受けるのは、iPhone 8以降のモデル、iPad Pro(全モデル)、第3世代iPad Air以降のモデル、第5世代iPad以降のモデル、第5世代iPad mini以降のモデル。具体的には、「悪意を持って作成された画像を処理すると任意のコードが実行される可能性がある」というもので、Appleはこの脆弱性が積極的に悪用された可能性があるとしています。

もうひとつの脆弱性「CVE-2023-41061」はAppleが特定したもので、影響を受ける可能性のある端末はiPhone 8以降のモデル、iPad Pro(全モデル)、第3世代iPad Air以降のモデル、第5世代iPad以降のモデル、第5世代iPad mini以降のモデル。具体的な影響としては、「悪意を持って作成された添付ファイルにより任意のコードが実行される可能性がある」というもので、こちらも積極的に悪用された可能性があるとのこと。

記事作成時点ではBLASTPASSの詳細は明らかにされていませんが、The Citizen Labは「将来的にはBLASTPASSの詳細な説明を公開する予定」と説明しました。

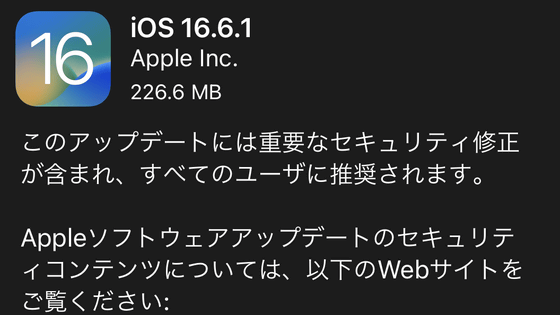

なお、AppleはBLASTPASSに使用されていた脆弱性を修正するためのソフトウェアアップデートとしてiOS 16.6.1をリリースしています。iPhoneおよびiPadでソフトウェアアップデートを即座に実施したい場合は、設定アプリを開き、「一般」→「ソフトウェアアップデート」→「ダウンロードしてインストール」の順にタップし、パスコードを入力すればOK。The Citizen Labも「すぐにiPhoneをアップデートすることを推奨します」と記しています。

About the security content of iOS 16.6.1 and iPadOS 16.6.1 - Apple Support

https://support.apple.com/en-us/HT213905

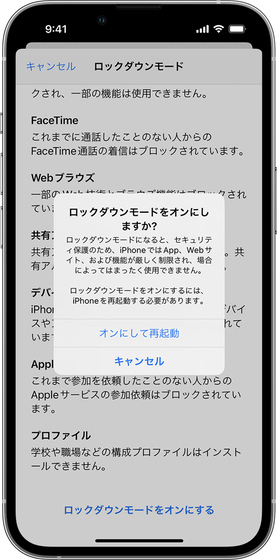

iOSのソフトウェアアップデートを実施できない場合、The Citizen LabはiPhoneのロックダウンモードを有効にすることを推奨しています。ロックダウンモードを有効にすることで攻撃をブロックすることが可能となるとThe Citizen Labは指摘しており、Appleのセキュリティエンジニアリングおよびアーキテクチャチームもこれを確認したそうです。