iPhoneやiPadにインストールしたアプリをマルウェアに置き換え情報を抜き取る攻撃「Masque Attack」が登場

iOS 7.1.1以降のiOSを搭載した端末にインストールされたサードパーティー製のアプリ(Apple純正のアプリ以外のもの)を、悪意のあるマルウェアに置き換えてしまう攻撃「Masque Attack」の存在が、インターネットセキュリティ調査企業の「FireEye」により発見されました。

Masque Attack: All Your iOS Apps Belong to Us | FireEye Blog

'Masque attack': Don't panic but do pay attention | iMore

http://www.imore.com/masque-attack

「Masque Attack(なりすまし攻撃)」は、テキストメッセージやメールにリンクを貼り付け、これをユーザーに踏ませることでアプリを新たにインストールさせようとしてきます。このリンクを踏むと、App Storeを経由せずにアプリがインストールされ、端末内にインストールしていた正規のサードパーティー製アプリが偽アプリに置き換わり、このアプリ経由で端末内のさまざまな情報が抜き取られることになる、というわけ。

以下のムービーは、実際に「Masque Attack」を受けるとどんな風になるのかをデモンストレーションしたもの。あれよあれよという間に個人情報が抜き取れらてしまっており、偽アプリは普通のアプリと同じように動作しているので既に偽アプリがインストールされてしまった状態だとまったく気づかないままいつも通りにアプリを使ってしまいそうです。

iOS Masque Attack Demo - YouTube

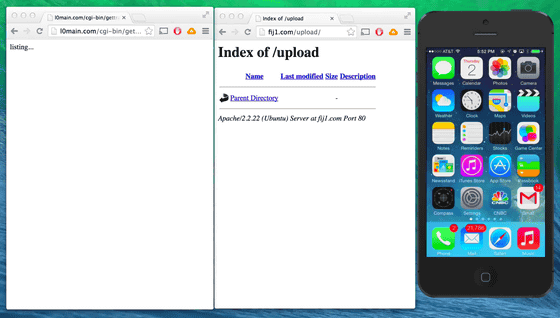

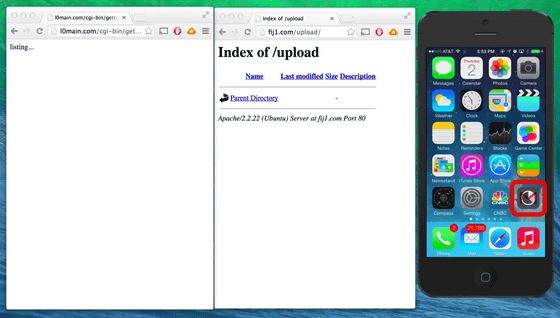

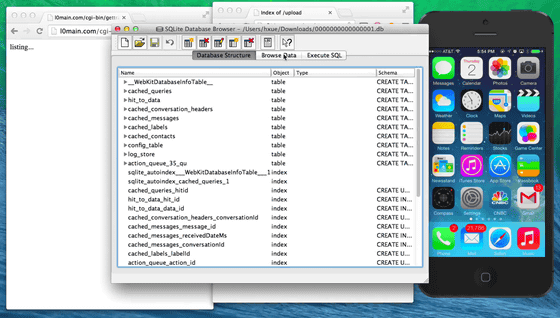

デモ画面はこんな感じ。一番右側に表示されているiPhoneに「Masque Attack」が行われ、その隣りにある2つのブラウザ画面は、iPhoneから抜き取った情報を確認するのに使用されます。

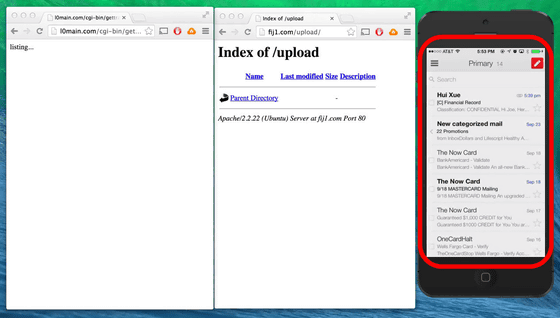

まずはアプリの動作確認。正規のGmailアプリがiPhone上でしっかり動作しているのがわかります。

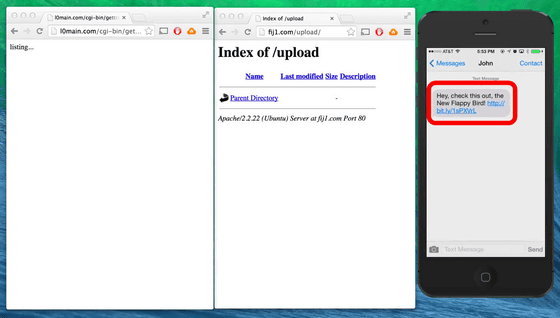

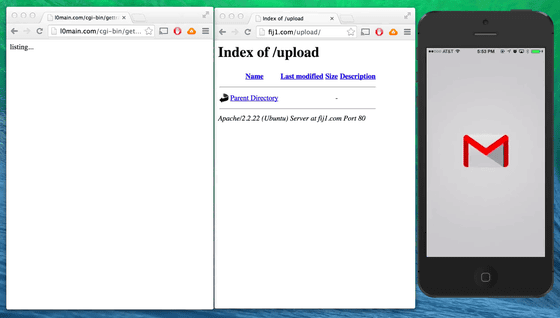

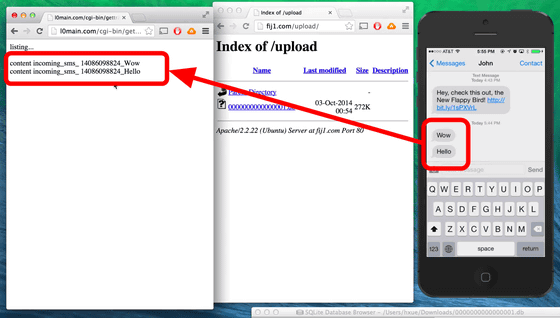

というわけでここからが「Masque Attack」のデモ本番です。「Masque Attack」ではメールやSMS経由でこんな具合にURLを送りつけます。この場合、「新しいFlappy Bird!が出たからチェックしてみてよ!」という具合に、ユーザーが何気なくURLにアクセスしてしまいそうなラフな文章ともにリンクが送りつけられています。

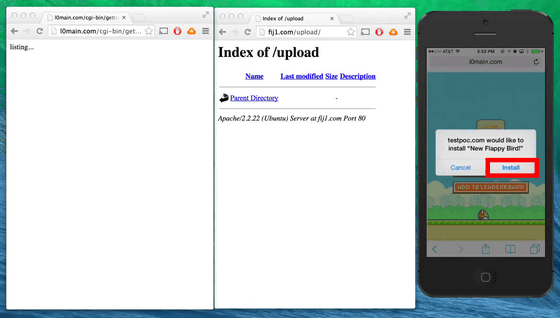

リンク先はいかにもFlappy Bird!っぽいサイトで、画面には「新しいFlappy Bird!をインストールしますか?」と表示されており、この画面で「インストール」ボタンを押してしまうと……

なぜかGmailがアップデート中になります。まさにこの瞬間に正規アプリが偽アプリに置き換わっているわけですが、「Masque Attack」でアプリを置き換えられるのはサードパーティー製のアプリならなんでもOKなようなので、必ずしもGmailアプリが偽アプリに置き換わる、というわけではありません。

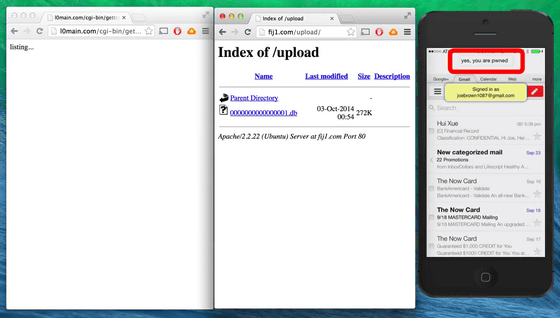

急にアップデートされたGmailアプリ(偽アプリ)を開いてみると……

普通にGmailとして使用できる様子。しかし、よくよく見てみると画面上部にはアドレスバーが表示されており、ブラウザ版のGmailにアクセスしているだけのように見えます。そして、この偽のGmailアプリを開くと同時に画面中央に「0000000000000001.db」という謎のファイルが出現している点も注意。

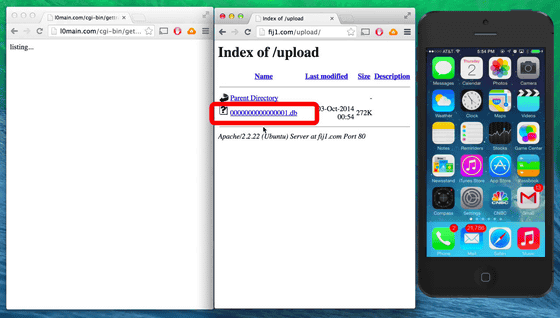

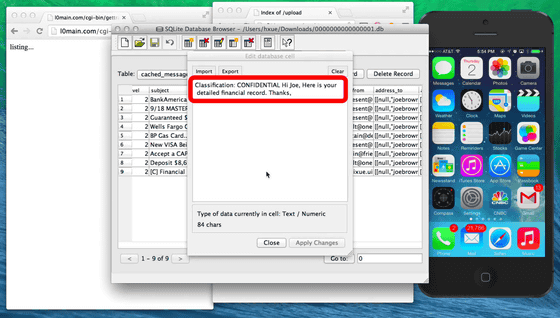

ユーザーが偽アプリを開いた途端に出現したこの「0000000000000001.db」ファイルをダウンロードしてみます。

ファイルの中身はこんな感じでなにやらさまざまなデータがぎっしり詰め込まれている模様。

これをはユーザーがこれまで行った金融取引に関する記録などで、こんな具合に簡単にあらゆる個人情報が盗まれてしまう、というわけ。

他にも、メールやSMS、通話などの内容がこんな具合に簡単に筒抜け状態になってしまいます。

「Masque Attack」がなぜApp Storeを経由せずに偽のアプリをインストールできてしまうのかというと、「Enterprise Provisioning Profiles」と呼ばれる、企業がApp Storeを経由せずに従業員にアプリを配信するための手法を使ってアプリを置き換えてしまうからです。また、偽アプリは正規のアプリと同じバンドルIDを使用しているので、これを検出するのは非常に難しいことのようです。

セキュリティ調査企業のFireEyeは、App Store以外からサードパーティー製のアプリをインストールしない、ウェブページ上でポップアップ表示される「インストール」ボタンを押さない、「信頼できないアプリ開発者」という警告が表示された際はアプリをインストールせずに直ちにアンインストールする、などを「Masque Attack」への対処方法として挙げています。