秋吉 健のArcaic Singularity:7payを襲った大規模不正利用事件!何がいけなかったのか?スマホ時代のオンライン決済の安全性と犯罪者心理について考える【コラム】

|

| 7payの不正利用事件について考えてみた! |

既報の通り、7月1日よりセブン&アイ・ホールディングスが運営するコンビニエンスストア「セブン-イレブン」にて導入している独自のスマートフォン(スマホ)など向けコード決済サービス「7pay」において、一部のアカウントが第三者にアクセスされ不正利用されるという事件が先週発生しました。

事件が公となったのは3日で、その後不正利用件数は約900件、被害総額は約5500万円との続報も公表されるなど、現状では少額決済が主体であるコンビニ専用のQRコード決済とは思えないほどの被害総額の大きさに驚きを隠せませんでした。またその情報を収集してみれば、あまりにも杜撰なアカウントシステムに、閉口するどころか開いた口も塞がらないほどでした。

7payはなぜ狙われたのか

■起こるべくして起こった事件

7payの概要や不正利用事件については以下の記事に詳しいため、本コラムでは詳細を省きます。

【過去記事】セブン-イレブンの独自コード決済サービス「7pay」で不正アクセス・不正利用の被害が発生!クレジットカードとデビットカードからのチャージを一時停止

【過去記事】セブン-イレブンの決済サービス「7pay」の不正アクセス・不正利用は約900人・約5500万円に。すべてのチャージと新規登録を停止し、全額補償へ

引用記事にもあるように、被害総額や件数は被害の全容を示すものではなく、飽くまでも「1万円以上をチャージをした同日にほぼ全額の支払いをしたケースを基に」した概算ですが、恐らく実態からそう外れていない数字であると考えられます。

今回の事件において、個人認証(本人確認)という観点から着目すべきポイントは3点あります。

・本人登録の際、iPhoneなどiOS端末向けのアプリでは生年月日や性別などの入力が任意であり、入力しなかった場合「2019年1月1日・女性・東京都」というデフォルト値が自動設定されていた

・パスワードを忘れた際などに用いられるパスワードリセットメールを、任意のメールアドレスへ送信できる仕様だった

・本人登録の際、SMSやメールなどによる2段階認証が設定されていなかった

正直、セキュリティ関連を若干でも知る者であれば唖然とするようなお粗末さですが、このシステムがこれまで同社のnanacoカードやオンライン通販サイト「オムニ7」などでも数年にわたり採用されていたというのですから、もはや「恐怖」です。

上記の3点から今回の事件を振り返ると、以下のような犯罪プロセスであったと推察されます。

1. 悪意ある第三者が、何らかの方法で事前に7payのログインID(7iD)として利用可能なメールアドレスと電話番号を取得(実際に7payを利用しているかどうかはこの時点では問題外)

2. 悪意ある第三者が取得したメールアドレスと電話番号、さらに生年月日を「2019年1月1日」と設定して無作為にパスワードリセットメールを自分のメールアドレス向けに送信

3. 応答のあった7iDのパスワードリセットを行い、アカウントを乗っ取って不正に利用

不正アクセスの手段としては非常に単純であり、犯罪者にしてみれば「アカウントを盗むなと言う方が無理」というレベルのお粗末さです。

さらに、別端末からアクセスが行われた際の2段階認証の仕組みが存在しないため、過去の個人情報漏洩などでパスワードも流出していた場合、パスワードリセットなどを必要とすることなく簡単に第三者の端末からアクセスできてしまう状態だったこともまた、被害を大きくした要因の1つでしょう。

■セキュリティとして機能していた「nanacoカード」

しかしここで気になるのは、「なぜこれまでの数年間ほぼ同じ登録システムで運用されていたnanacoなどが狙われなかったのか」という点です。この点について筆者は、そのチャージおよび決済の主体が物理的なカードであったことが不正利用されなかった大きな要因ではないかと推察しています。

nanacoの会員数は2018年2月末現在で約5,983万人となっており、そのほとんどがnanacoカードによる利用です。また公式発表ではありませんが、スマホなどによるnanacoモバイルの会員数は全会員の1〜2割程度とみられています。

クレジットカード登録によるオンラインチャージが可能なnanacoモバイルの利用者が少ないために、仮に同じようなアカウントの乗っ取りを試みたとしても、成功件数のうち実際に不正利用が可能な端末数は1〜2割ということになります。

犯罪者も当然ながらリスクに見合うリターンを狙います。nanacoのようにクレジットカード登録されたアカウントが少ないシステムは、リターンが小さすぎたために犯罪の対象とならなかったのです。

nanacoは乗っ取るメリットが薄かったから乗っ取られなかっただけのことだった

7payはチャージ額の上限設定が甘かったことも、犯罪者にとって魅力的に映ったのは間違いないでしょう。

nanacoの場合、クレジットカードによるチャージ上限は5万円までで、1回のチャージでは3万円までと制限されています。またクレジットカードによるチャージ回数も、1日3回/1ヶ月20回まで、1ヶ月のチャージ総額は20万円までと設定されています。

一方7payでは、1回あたりのチャージ額は3万円、チャージ上限は10万円までという設定はありましたが、一定期間内におけるチャージ可能回数の上限設定などはありませんでした。

チャージ上限額が高く、しかもチャージ回数に制限がないとなれば、犯罪者としては十分にリターンがあると判断されたのでしょう。そもそも、現状ではセブン-イレブンでしか利用できないQRコード決済システムで、10万円という高額な上限設定が適切であったのかという疑問すら湧きます。

これだけの被害が発生したにもかかわらず、なぜシステムを止めずにチャージ機能の一次停止で済まそうとするのか、理解しがたい

■犯罪のターゲットはユーザーではなくセキュリティ意識の薄い企業である

こういったQRコード決済システムの犯罪で思い出すのは、昨年12月に起きたPayPayの不正アクセス事件でしょう。

PayPayの場合はアカウントが乗っ取られたのではなく、事前に漏洩していたクレジットカード情報がPayPayで利用されたというものでしたが、PayPayのシステムとして1回の利用額に上限がなかった点や、クレジットカードのセキュリティコード入力に回数制限が設けられておらず、総当たりによって突破できるセキュリティ的な脆弱性があったことが指摘されています。

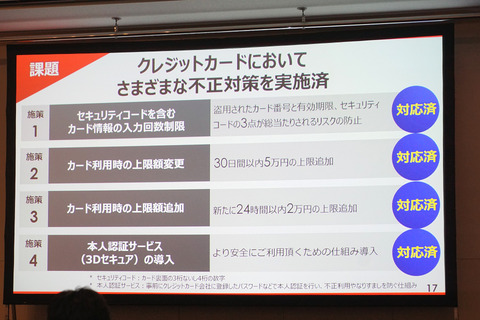

そこでPayPayはその後の不正対策として、クレジットカードのセキュリティコードの入力回数制限や本人認証サービス(3Dセキュア)の導入に加え、「24時間以内は2万円まで、尚且つ30日以内は5万円まで」という制限を設けました(さらに、3Dセキュアを利用しない場合は、24時間以内・30日以内ともに5,000円までしか使えない)。

前述したように、犯罪者はリターンに見合わないリスクを取ろうとはしません。犯罪の方法や手段は違うものの、こういった「犯罪の手間を増やす」、「犯罪のメリット(リターン)を減らす」というのは、非常に大きな犯罪抑止効果となります。

7payもまた、システムの改修とともに利用上限の設定や本人確認手段の徹底したセキュリティ向上が必要であることは間違いありません。

PayPayの場合、ユーザーアカウントの登録システムではなくクレジットカードの登録システムと利用条件に問題があった

直近にPayPayの事例があったにもかかわらず、今回の不正利用事件が起きてしまったことは非常に残念です。

とくにセブン&アイ・ホールディングスが事件後に開いた記者会見では、「あらゆるサービスについて事前にセキュリティ審査をやっている」、「7payもきちんと確認したが脆弱性はなかった」と説明するなど、同社経営陣のシステムへの理解の甘さと事の重大性への認識の薄さが露呈し、運営そのものへの批判も噴出し始めています。

7payとPayPay、2つのQRコード決済で起きた不正利用事件は、不正の手法こそ違うものの「クレジットカード情報を登録できるアカウントを簡単に作成もしくは乗っ取れる」というシステムの脆弱性を突いている点では同じであると考えます。

これは単に悪意ある第三者が直接被害者を狙うといった犯罪ではなく、すでに広く出回ってしまっているクレジットカード情報やメールアドレスなどの個人情報を悪用するための「踏み台探し」が行われているという証拠でもあります。

この場合の被害者とは、犯罪者にとっては誰でも良いのです。つまりこれは個人を狙った犯罪ではありません。「脆弱なシステムを安易に運用する企業」が真のターゲットであり、被害に遭ったユーザー(というよりもユーザー情報)は、いわば犯罪の道具(手段)として使われたに過ぎないのです。

それだけに、QRコード決済に限らずオンライン決済やクレジットカード情報に関わる企業には、それらの情報を含む個人情報の流出を抑止するのと同レベルで、すでに流出している情報が悪用されにくいシステム作りが求められているのではないでしょうか。

そしてまたセブン&アイ・ホールディングスには、その点を正しく認識した上で今後の改善を行っていただきたいところです。

QRコード決済は便利だ。しかしセキュリティがおろそかになってはいけない

記事執筆:秋吉 健

■関連リンク

・エスマックス(S-MAX)

・エスマックス(S-MAX) smaxjp on Twitter

・S-MAX - Facebookページ

・連載「秋吉 健のArcaic Singularity」記事一覧 - S-MAX