ロシア政府の関連グループによるウクライナ政府を標的としたサイバー攻撃を確認

Cisco Talos Intelligence Groupは9月15日(現地時間)、「Comprehensive Threat Intelligence: Gamaredon APT targets Ukrainian government agencies in new campaign」において、ロシアの脅威グループ「Gamaredon」によるウクライナ政府機関を標的とする新たなサイバー攻撃キャンペーンが確認されたと伝えた。キャンペーンは2022年8月に標的型フィッシング攻撃として観測されたもので、目的はスパイ行為や機密データの盗み出しのための長期的なアクセスを確立することとみられている。

Gamaredonはロシア政府と関連があるとされているサイバー攻撃グループで、ActiniumやArmageddon、Primitive Bear、Shuckworm、Trident Ursaといった別名で呼ばれることもある。少なくとも2013年から活動しており、2022年2月にロシアがウクライナに侵攻を開始した際は、ウクライナ政府機関に積極的な攻撃を仕掛けていたことでも知られている。

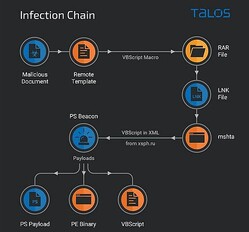

Cisco Talosのレポートによると、Gamaredonによる今回の攻撃キャンペーンは、標的型フィッシング攻撃によって悪意のあるVBScriptマクロを含んだMicrosoft Office文書を送ることから始まったという。メールの受信者がこのファイルを開くと、VBScriptマクロはLNKファイルを含むRARアーカイブをダウンロードして開く。このLNKファイルは次のペイロードをダウンロードしてアクティブにする。

攻撃者が最終的に標的のPCに設置するペイロードには、2つの目的があると推定されている。1つは、感染したエンドポイントから特定の拡張子のファイル(.doc、.docx、.xls、.rtf、.odt、.txt、.jpg、. jpeg、.pdf、.ps1、.rar、.zip、.7z、および.mdb)を収集して盗み出すというもの。もう1つは、C2(コマンド&コントロール)サーバからの指示に応えて追加のバイナリおよびスクリプトベースのペイロードを展開するというものだ。

Gamaredonによる新たな攻撃キャンペーンは、ロシアとウクライナの紛争において、依然として両国間のサイバー攻撃やサイバースパイ活動が活発であることを示している。Cisco Talosのレポートには、今回の攻撃で使われた手法のより具体的な解説や、侵害の痕跡(IOC)などの情報がまとめられている。

Cisco Talosのレポートによると、Gamaredonによる今回の攻撃キャンペーンは、標的型フィッシング攻撃によって悪意のあるVBScriptマクロを含んだMicrosoft Office文書を送ることから始まったという。メールの受信者がこのファイルを開くと、VBScriptマクロはLNKファイルを含むRARアーカイブをダウンロードして開く。このLNKファイルは次のペイロードをダウンロードしてアクティブにする。

攻撃者が最終的に標的のPCに設置するペイロードには、2つの目的があると推定されている。1つは、感染したエンドポイントから特定の拡張子のファイル(.doc、.docx、.xls、.rtf、.odt、.txt、.jpg、. jpeg、.pdf、.ps1、.rar、.zip、.7z、および.mdb)を収集して盗み出すというもの。もう1つは、C2(コマンド&コントロール)サーバからの指示に応えて追加のバイナリおよびスクリプトベースのペイロードを展開するというものだ。

Gamaredonによる新たな攻撃キャンペーンは、ロシアとウクライナの紛争において、依然として両国間のサイバー攻撃やサイバースパイ活動が活発であることを示している。Cisco Talosのレポートには、今回の攻撃で使われた手法のより具体的な解説や、侵害の痕跡(IOC)などの情報がまとめられている。